En general, el dictamen o informe pericial, es el medio de prueba materializado en un documento donde, el perito expone el resultado de los análisis practicados. O bien, es el documento elaborado por un perito sobre un suceso determinado relacionado con una materia en la que es experto.

Los peritos realizarán el estudio acucioso, riguroso del problema encomendado, para producir una explicación consistente en esclarecer los hechos acaecidos con datos científico-técnicos, que permitan determinar la verdad de lo sucedido. Esa actividad cognoscitiva, será condensada en un documento que refleje las secuencias fundamentales del estudio efectuado, los métodos y medios importantes empleados, una exposición razonada y coherente, las conclusiones, fecha y firma.

Para que los análisis practicados por el perito informático no puedan ser rechazados de contrario, es necesario que se establezcan desde un principio, una serie de reglas jurídico-técnicas, para que la investigación de la prueba sea conforme a derecho y no pueda determinarse de ella, contaminación alguna, a efectos probatorios.

En este sentido, denominamos cadena de custodia[1], como aquel procedimiento de supervisión técnico-legal que se emplea para determinar y precisar los indicios digitales afines al delito, desde el momento que se detectan y son denunciados, hasta que son valorados por los diferentes especialistas encargados de sus análisis, normalmente peritos. Dicho procedimiento, tiene como finalidad, no viciar el manejo que los medios probatorios, y así evitar la manipulación, contaminación, alteración, daños, reemplazos, contaminación o destrucción.

La idea es que la prueba que nos conduce a hablar de un presunto delito, debe ser tratada con las garantías[2] que permitan ser valoradas por el tribunal, sin que exista duda de su manipulación técnica. En una palabra, el procedimiento empleado para la custodia de la prueba, no debe arrojar sospechas de su alteración digital.

Es por ello, que la prueba real, debe ser custodiada en el juzgado, ante notario o bien, a través de cualquier sistema de precintado o recurso que aísle tras la demanda y retirada de la misma, impida por un tercero su manipulación con la idea de ocultar o transfigurar los hechos tal como sucedieron.

La cadena de custodia se realiza mediante copia y depósito de la información ante notario. Si no hay requerimiento judicial será realizado por el secretario judicial.

El perito, realizará una clonación: disco duro, grabación, etc, sobre la que trabajar, que será una imagen exacta del contenido de la prueba original, dejando a salvo la prueba original, de manera que con ese análisis, pueda sufrir cambios o desvirtuar la prueba, lo que sería rechazado por el tribunal o de contrario.

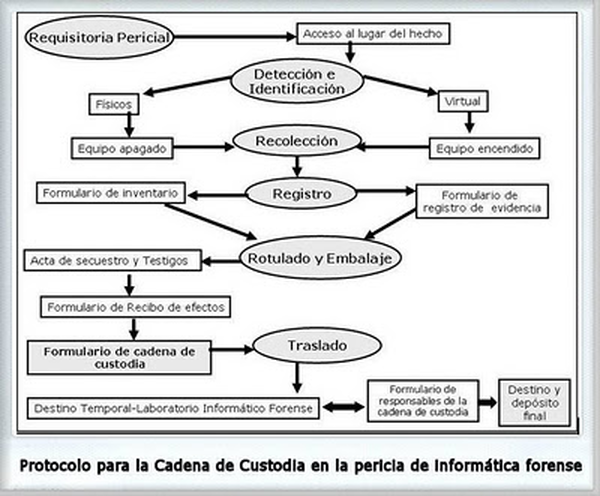

Las etapas de la cadena de custodia son las siguientes:

- Extracción o recolección de la prueba.

- Preservación y embalaje de la prueba.

- Transporte o traslado de la prueba.

- Traspaso de la misma, ya sea a los laboratorios[3] para su análisis[4], o a las diferentes fiscalías para su custodia.

- Custodia y preservación final hasta que se realice el debate.

La cadena de custodia implica: la extracción adecuada de la prueba, la preservación, individualización, transporte apropiado, y entrega controlada. Existen muchos protocolos relacionados con la metodología a seguir desde que se produce la requisitoria pericial. Desde un punto de vista técnico:

La cadena de custodia informática forense[5]

Al recolectar las pruebas, lo importante es el significado, el valor que va a tener en el proceso de investigación y por medio de la cadena de custodia, este valor va a ser relevante, debido a que no se va a poder impugnar, al haberse acatado el procedimiento[6]. Consiste en el seguimiento que una empresa u organización transformadora de materias primas para la obtención de otros productos se compromete a hacer al objeto de garantizar que al menos un determinado porcentaje de aquellas materias, denominadas materias certificadas, cumplen unas ciertas características de calidad, generalmente medioambientales.

Habitualmente este seguimiento es también objeto de certificación y se denomina certificación de la cadena de custodia; como ocurre, por ejemplo, en las industrias transformadoras de madera, como pueden ser las de fabricación de muebles o las de fabricación de pasta de papel.

Los elementos básicos que componen una cadena de custodia son:

- Identificación física y marcado de los materiales certificados.

- Separación estricta de materiales certificados y no certificados.

- Sistema de garantía del origen en cada etapa de producción.

- Documentación y registros de control.

- Sistema de procesado y mantenimiento de la información.

- Identificación del producto final certificado.

- Formación de los trabajadores.

Para que sea conforme a derecho, en el acta que se abra con motivo del comienzo de la investigación pericial, debe describirse:

- Tiempos de clonado

- Tiempos de clonado

- Verificación de huellas digitales

- Como se realiza la cadena de custodia

- Firmas en el acta de los intervinientes

Como complemento a dicha cadena de custodia, una vez finaliza la copia exacta, o copia espejo, del disco duro en cuestión, el perito ante notario, procede a calcular el “hash criptográfico”, un cálculo matemático cuyo resultado es una combinación de números y letras con la peculiaridad que cualquier cambio en la información, por pequeño que sea, altera totalmente su “hash”, siendo imposible encontrar otra información que tenga como resultado el mismo “hash”. Una vez establecida la cadena de custodia, el perito informático comienza el Análisis Forense.

Las prácticas periciales llevadas adelante por personal no calificado, el no tener en cuenta los procedimientos elementales de la ciencia forense sobre la cadena de custodia y produciéndose la contaminación de las evidencias digitales que se habían observado o sospechado, producen el rechazo judicial por nulidad de las pruebas logradas mediante la pericial informática durante la investigación técnica y como es evidente, el no poder destruir la presunción de inocencia del imputado.

El uso de la evidencia digital en el proceso penal, requiere la adopción de todas las medidas técnicas tendentes a preservar la integridad de la prueba. Sin embargo, desde el mismo momento en el que una parte de esa prueba pueda ser contaminada, surgirán las dudas, las sospechas y podría ser invalidada por el tribunal. Es necesario por tanto, que los métodos y las técnicas seguidas, respondan a materiales de calidad, tecnología de última generación[7] y los controles de mantenimiento pertinentes

ElDerecho.com no comparte necesariamente ni se responsabiliza de las opiniones expresadas por los autores o colaboradores de esta publicación